Sécurité

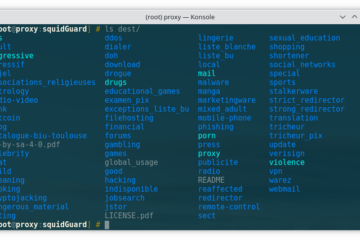

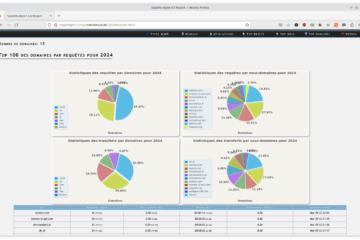

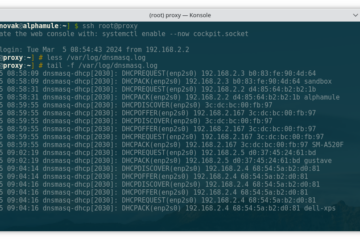

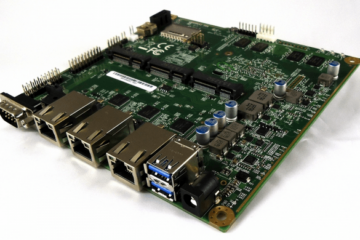

Filtrer le web avec SquidGuard sous Rocky Linux 8

Il existe une pléthore de solutions pour filtrer le Web et mettre en place une sorte de « contrôle parental » pour un réseau. La plupart de ces techniques relèvent de la catégorie farces et attrapes et se distinguent avant tout par leur inefficacité. Seule une poignée de systèmes de filtrage fonctionne Lire la suite…