Dimanche matin dans mon petit village serti dans la garrigue gardoise. Un vent erratique secoue les branches des platanes sous ma fenêtre. Elles n’ont pas encore de feuilles, mais quelques chants d’oiseaux épars portent déjà en eux la promesse du printemps à venir. Je suis installé à mon bureau, une tasse de café espresso d’un côté et un paquet de copies à corriger de l’autre.

Dimanche matin dans mon petit village serti dans la garrigue gardoise. Un vent erratique secoue les branches des platanes sous ma fenêtre. Elles n’ont pas encore de feuilles, mais quelques chants d’oiseaux épars portent déjà en eux la promesse du printemps à venir. Je suis installé à mon bureau, une tasse de café espresso d’un côté et un paquet de copies à corriger de l’autre.

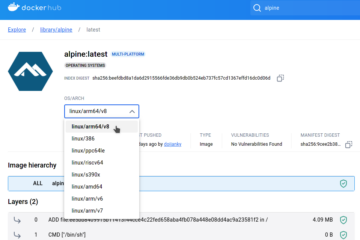

Depuis 2013 j’anime une série de cours sur les technologies Open Source comme Linux, Git, Docker et Ansible à l’École des Mines d’Alès, en tant qu’intervenant externe. N’allez pas imaginer que tout ça s’est fait d’un coup du jour au lendemain. L’école m’avait d’abord invité pour faire une conférence de trois heures sur l’Open Source et les licences libres. Je me suis pointé comme un conteur arabe sans PowerPoint ni rien, mais ma petite présentation a eu un écho plutôt positif. Cette première conférence s’est muée en un cours régulier. Et puis petit à petit je me suis vu confier des contenus un peu (et même beaucoup) plus techniques.

Je sirote un deuxième café espresso et je me dis dans un coin de ma tête qu’au fil de toutes ces années j’ai pu croiser en gros trois types d’étudiants.

Le hacker

L’étudiant n° 1 c’est celui que je qualifierais de hacker. Avant d’aller plus loin, je précise que ce terme n’a rien à voir avec un quelconque cybercriminel. Un hacker au sens noble du terme, c’est tout simplement quelqu’un qui aime les défis intellectuels. Oui, vous pouvez très bien imaginer un adolescent capable de passer des heures sur un Rubik’s Cube ou un casse-tête chinois.

L’étudiant n° 1 c’est celui que je qualifierais de hacker. Avant d’aller plus loin, je précise que ce terme n’a rien à voir avec un quelconque cybercriminel. Un hacker au sens noble du terme, c’est tout simplement quelqu’un qui aime les défis intellectuels. Oui, vous pouvez très bien imaginer un adolescent capable de passer des heures sur un Rubik’s Cube ou un casse-tête chinois.

J’ai vu passer quelques vrais hackers au fil des années. Ils avaient NetBSD ou OpenBSD sur leurs vieux Lenovo Thinkpad. Des fois c’était Arch Linux, Gentoo, Void Linux ou NixOS, avec des customisations assez impressionnantes.

En termes de compétences, le hacker engloutit et absorbe tout ce qui lui tombe sous la main. Il joue avec les briques logicielles comme un enfant qui joue avec des Lego. Il est absorbé par ce qu’il fait, et lorsqu’il est concentré sur ce qu’il fait, le temps n’existe plus.

Plus tard dans la vie, on le retrouve généralement comme consultant freelance dans les entreprises de cybersécurité. Ou alors comme architecte réseau chez les petits fournisseurs d’accès indépendants. À moins qu’il ne finisse par fonder sa propre Start-up.

Son éditeur de texte préféré c’est Vim. Avec peut-être une exception pour Emacs lorsqu’il écrit un document LaTeX.

L’ingénieur diplômé

L’étudiant n° 2 c’est celui qui vise un diplôme d’ingénieur. Il connaît raisonnablement bien les prérequis techniques de son métier, et il sait ce qu’il faut faire pour se familiariser petit à petit avec les compétences nécessaires pour exercer le métier d’informaticien, que ce soit dans le développement ou l’administration des systèmes et réseaux.

L’étudiant n° 2 c’est celui qui vise un diplôme d’ingénieur. Il connaît raisonnablement bien les prérequis techniques de son métier, et il sait ce qu’il faut faire pour se familiariser petit à petit avec les compétences nécessaires pour exercer le métier d’informaticien, que ce soit dans le développement ou l’administration des systèmes et réseaux.

Il est bien organisé dans son quotidien, et il distingue clairement le travail d’un côté et les loisirs de l’autre. Il fait ce qu’on lui demande de faire, et en règle générale il réussit assez bien ses examens.

Sa page LinkedIn est une mine d’informations pour les recruteurs potentiels. Il a un peu trop tendance à négliger sa veille technologique et à se reposer sur ses acquis. Plus tard dans la vie, il finit par décrocher un poste bien payé dans une entreprise cotée en bourse.

Sur son portable il utilise généralement un double boot Windows/Ubuntu LTS. Il arrive à se dépatouiller raisonnablement dans un shell, et il sait gérer un dépôt Git sans trop semer la pagaille dans les fichiers.

Son éditeur préféré c’est VsCode dans un environnement graphique, et Nano en l’absence de celui-ci.

Le commercial

L’étudiant n° 3 possède un ordinateur. De nos jours c’est un Mac avec un processeur Silicon dernière génération. Parfois on trouve aussi les configurations de gamer avec une carte vidéo hybride survitaminée.

L’étudiant n° 3 possède un ordinateur. De nos jours c’est un Mac avec un processeur Silicon dernière génération. Parfois on trouve aussi les configurations de gamer avec une carte vidéo hybride survitaminée.

Les commandes du shell ont tendance à l’irriter, et de toute façon la plupart des jeux ne tournent pas sous Linux. Il part du principe que sa simple présence en cours et pendant les ateliers pratiques suffit à lui transmettre les compétences nécessaires par osmose. Dans un coin de sa tête, il attend d’être touché par la grâce et de devenir expert en hacking du jour au lendemain.

Plus tard dans la vie, il deviendra le commercial endimanché d’une entreprise informatique locale. Ses connaissances en hardware peuvent vous surprendre, et sa page LinkedIn est un thésaurus assez impressionnant de tous les buzzwords à la mode comme le cloud ou intelligence artificielle.

Et la surprise ?

Si j’arrêtais là cette petite rêverie sociologique à l’emporte-pièce, j’aurais sans doute droit à quelques sourcils arqués et quelques grognements de protestation. Après tout, ça ne se fait pas de cataloguer ses étudiants pour les ranger dans des boîtes comme autant de bocaux à épices. Sachez donc que de temps en temps on a droit à une surprise.

Si j’arrêtais là cette petite rêverie sociologique à l’emporte-pièce, j’aurais sans doute droit à quelques sourcils arqués et quelques grognements de protestation. Après tout, ça ne se fait pas de cataloguer ses étudiants pour les ranger dans des boîtes comme autant de bocaux à épices. Sachez donc que de temps en temps on a droit à une surprise.

Plus concrètement, l’étudiant n° 3 se réveille de son sommeil comme la Belle au Bois Dormant. L’osmose semble fonctionner effectivement dans certains cas. Parfois, le simple fait d’être le voisin de table du hacker ou de la hackeuse de la promo résulte en un effet contagieux, et le reste suit le fameux proverbe fake it ’til you make it.

Pour l’anecdote, j’ai été l’étudiant n° 3 dans le passé. En 1986, je possédais un IBM PC XT avec un système DOS, j’étais inscrit à la Technische Universität Wien, et les cours sur le Pascal et le COBOL m’ennuyaient tellement que je me suis tapé un zéro éliminatoire à l’examen. J’ai fait un grand détour par l’Université Paul Valéry à Montpellier. Quant à ma passion pour Unix, Linux et l’Open Source, ce feu sacré a été allumé quinze ans plus tard.

Conclusion : vieux motard que jamais.

La rédaction de cette documentation demande du temps et des quantités significatives de café espresso. Vous appréciez ce blog ? Offrez un café au rédacteur en cliquant sur la tasse.

0 commentaire